Yo, F3NIX, mando así el escaneo:

wifite --random-mac -v --daemon --dict /home/f3nix/app/resultado.txt

Explicación del Comando

--random-mac: Esta opción aleatoriza la dirección MAC de la tarjeta de red inalámbrica. La dirección MAC es un identificador único para el hardware de red, y al cambiarla se puede mejorar la privacidad y dificultar la detección de la verdadera identidad del dispositivo. Bondades:

- Privacidad: Oculta la identidad real de tu dispositivo.

- Evasión: Ayuda a evitar filtros MAC que algunas redes pueden tener.

-v: Este es el indicador de “verbose”. Hace quewifitemuestre información adicional durante la ejecución del escaneo y ataque, incluyendo los comandos que se están ejecutando y sus resultados. Bondades:

- Transparencia: Permite ver exactamente qué está haciendo el programa.

- Depuración: Facilita identificar problemas si algo no funciona correctamente.

--daemon: Esta opción hace que, al finalizar el uso dewifite, la tarjeta de red vuelva al modo gestionado (managed mode). Este es el modo normal de operación para una tarjeta de red, lo cual es útil para continuar usando la red después del escaneo sin tener que reiniciar la tarjeta manualmente. Bondades:

- Comodidad: Ahorra tiempo al restaurar automáticamente la tarjeta a su modo normal.

- Usabilidad: Facilita seguir usando la red inalámbrica para otras tareas después del escaneo.

--dict /home/f3nix/app/resultado.txt: Especifica el archivo de diccionario a usar para intentar crackear las contraseñas WPA/WPA2 capturadas. El diccionario es una lista de posibles contraseñas quewifiteusará para tratar de descifrar la clave de la red. Bondades:

- Personalización: Permite usar un diccionario específico que podría ser más efectivo para las redes objetivo.

- Flexibilidad: Puedes crear y modificar tu propio diccionario según el contexto del ataque.

Claro, aquí tienes una explicación detallada:

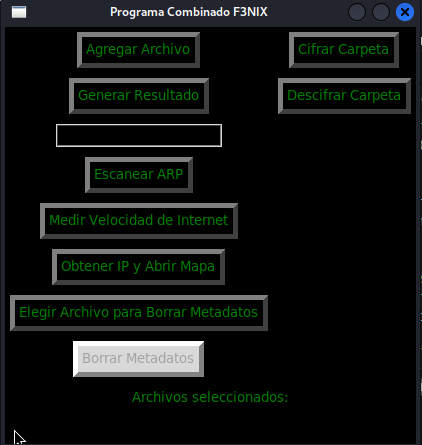

El archivo /home/f3nix/app/resultado.txt es un componente clave en mi proceso de auditoría de redes inalámbricas. Este archivo, llamado resultado.txt, es creado por un programa desarrollado por mí, F3NIX. El propósito de este programa es combinar múltiples diccionarios en uno solo, eliminando posibles duplicados para crear un “super diccionario” optimizado para ataques de fuerza bruta.

Creación de resultado.txt

- Recopilación de Diccionarios:

- El programa toma varios diccionarios de contraseñas existentes, que pueden provenir de diferentes fuentes.

- Ejemplos de diccionarios pueden incluir listas de contraseñas comunes, combinaciones alfanuméricas, y contraseñas específicas de distintos contextos o lenguajes.

- Eliminación de Duplicados:

- El programa analiza todos los diccionarios ingresados y elimina cualquier contraseña repetida.

- Esto asegura que cada contraseña en el diccionario final sea única, optimizando el proceso de fuerza bruta al evitar intentos redundantes.

- Generación del Super Diccionario:

- Una vez eliminados los duplicados, el programa genera un archivo llamado

resultado.txt. - Este archivo contiene todas las contraseñas recopiladas de los diccionarios originales, ahora sin repeticiones, creando una lista extensa y variada para los ataques de fuerza bruta.

Uso del Super Diccionario en Wifite

El comando wifite usa el archivo resultado.txt como diccionario para intentar descifrar contraseñas WPA/WPA2. Esto se especifica con la opción --dict:

wifite --random-mac -v --daemon --dict /home/f3nix/app/resultado.txtBondades del Super Diccionario

- Eficiencia:

- Al eliminar duplicados, el proceso de fuerza bruta se vuelve más eficiente, ya que no se pierden recursos probando la misma contraseña varias veces.

- Cobertura Amplia:

- La combinación de múltiples diccionarios asegura una mayor diversidad de contraseñas, aumentando las probabilidades de éxito al intentar descifrar una red.

- Optimización:

- Tener un diccionario único y consolidado simplifica la gestión de contraseñas y permite una mejor organización del proceso de auditoría.

Resumen

El archivo resultado.txt, creado por mi programa personalizado, es esencial para maximizar la efectividad de los ataques de fuerza bruta en auditorías de redes inalámbricas. Al combinar múltiples diccionarios y eliminar duplicados, este super diccionario proporciona una herramienta poderosa y optimizada que mejora significativamente las probabilidades de éxito en la descodificación de contraseñas WPA/WPA2.

Si tienes más preguntas o necesitas más detalles sobre el funcionamiento del programa que genera el diccionario, estaré encantado de proporcionarlos.

Resumen de las Bondades

Al ejecutar wifite con estas opciones, se obtiene una combinación de privacidad, información detallada del proceso, facilidad de uso y personalización en los ataques de diccionario. Esto permite realizar una auditoría de seguridad más eficiente y efectiva, garantizando que los procesos sean visibles y fáciles de revertir, al mismo tiempo que se protege la identidad del dispositivo.

Claro, a continuación te dejo un tutorial en español sobre cómo usar wifite2 con ejemplos prácticos desde la terminal.

Tutorial de Uso de Wifite2

Requisitos previos:

- Una distribución de Linux (preferiblemente Kali Linux).

- Una tarjeta de red inalámbrica que soporte modo monitor.

- Tener

wifite2instalado (puedes instalarlo desde los repositorios o desde GitHub).

Instalación de Wifite2:

sudo apt-get update

sudo apt-get install wifiteComando Básico:

Para iniciar wifite2 sin ninguna opción específica, solo necesitas ejecutar:

sudo wifiteEsto escaneará todas las redes disponibles y comenzará a atacarlas basándose en las configuraciones predeterminadas.

Opciones Comunes:

- Mostrar ayuda:

sudo wifite -h- Usar una interfaz específica:

sudo wifite -i wlan0monDonde wlan0mon es la interfaz en modo monitor.

- Escanear canales específicos:

sudo wifite -c 1,6,11Esto escaneará solo los canales 1, 6 y 11.

- Modo de ataque infinito:

sudo wifite -infEsto mantendrá el ataque en un bucle infinito.

- Aleatorizar la dirección MAC:

sudo wifite -mac- Establecer el tiempo de escaneo:

sudo wifite -p 60Esto atacará todas las redes después de 60 segundos de escaneo.

- Filtrar redes por intensidad de señal:

sudo wifite -pow -50Esto atacará solo las redes con una señal de al menos -50 dBm.

- Mostrar solo redes con clientes asociados:

sudo wifite --clients-only- Modo pasivo (sin desautenticar clientes):

sudo wifite --nodeauthsAtaques Específicos

WEP:

- Mostrar solo redes WEP:

sudo wifite --wep- Requerir autenticación falsa:

sudo wifite --require-fakeauthWPA:

- Mostrar solo redes WPA:

sudo wifite --wpa- Usar un diccionario específico para crackear contraseñas:

sudo wifite --dict /ruta/a/tu/diccionario.txtWPS:

- Mostrar solo redes con WPS habilitado:

sudo wifite --wps- Usar el programa bully para ataques WPS:

sudo wifite --bullyEjemplos de Uso

- Escaneo y ataque a todas las redes con clientes asociados, cambiando la MAC y escaneando solo los canales 1, 6 y 11:

sudo wifite -mac --clients-only -c 1,6,11- Modo ataque infinito en todas las redes WPA, usando un diccionario personalizado:

sudo wifite --wpa --dict /ruta/a/tu/diccionario.txt -inf- Capturar solo PMKID, con un tiempo de espera de 200 segundos:

sudo wifite --pmkid --pmkid-timeout 200Verificación y Cracking

Ver redes previamente crackeadas:

sudo wifite --crackedVerificar archivos .cap para handshakes:

sudo wifite --check /ruta/a/tu/archivo.capMostrar comandos para crackear un handshake capturado:

sudo wifite --crackConclusión

Este tutorial cubre los aspectos básicos y algunas opciones avanzadas de wifite2. La herramienta es muy poderosa y permite realizar auditorías de seguridad inalámbrica de manera automatizada. Recuerda siempre usar estas herramientas de forma ética y legal, solo en redes para las cuales tienes permiso de prueba.

Por supuesto, aquí tienes una explicación detallada de cada opción bajo la sección “SETTINGS” del manual de wifite, acompañada de ejemplos prácticos en la terminal.

1. -v, --verbose

Descripción:

- Muestra más opciones y detalles durante la ejecución. Imprime los comandos y salidas.

- Por defecto,

wifiteopera en modo silencioso.

Ejemplo:

sudo wifite -vEste comando ejecuta wifite mostrando información detallada sobre lo que está haciendo en cada paso.

2. -i [interface]

Descripción:

- Especifica la interfaz inalámbrica a usar, por ejemplo,

wlan0mon. - Por defecto,

wifitepregunta qué interfaz usar.

Ejemplo:

sudo wifite -i wlan0monEste comando fuerza a wifite a usar la interfaz wlan0mon.

3. -c [channel]

Descripción:

- Define los canales inalámbricos a escanear, por ejemplo,

1,3-6. - Por defecto, escanea todos los canales de 2GHz.

Ejemplo:

sudo wifite -c 1,6,11Este comando escanea solo los canales 1, 6 y 11.

4. -inf, --infinite

Descripción:

- Habilita el modo de ataque infinito.

- Modifica el tiempo de escaneo con

-p.

Ejemplo:

sudo wifite -infEste comando mantiene el ataque en un bucle infinito.

5. -mac, --random-mac

Descripción:

- Aleatoriza la dirección MAC de la tarjeta inalámbrica.

Ejemplo:

sudo wifite -macEste comando cambia la dirección MAC antes de empezar el escaneo.

6. -p [scan_time]

Descripción:

- Ataca todos los objetivos después de

scan_timesegundos de escaneo.

Ejemplo:

sudo wifite -p 60Este comando realiza un escaneo de 60 segundos antes de atacar los objetivos encontrados.

7. --kill

Descripción:

- Mata procesos que confligen con

Airmon/Airodump.

Ejemplo:

sudo wifite --killEste comando se asegura de que no haya procesos que interfieran con Airmon o Airodump.

8. -pow [min_power], --power [min_power]

Descripción:

- Ataca solo objetivos con al menos

min_powerde intensidad de señal.

Ejemplo:

sudo wifite -pow -50Este comando solo atacará redes con una señal de al menos -50 dBm.

9. --skip-crack

Descripción:

- Omite el crackeo de handshakes/PMKID capturados.

Ejemplo:

sudo wifite --skip-crackEste comando capturará handshakes pero no intentará crackearlos.

10. -first [attack_max], --first [attack_max]

Descripción:

- Ataca los primeros

attack_maxobjetivos.

Ejemplo:

sudo wifite -first 5Este comando atacará solo los primeros 5 objetivos encontrados.

11. -ic, --ignore-cracked

Descripción:

- Oculta objetivos previamente crackeados.

Ejemplo:

sudo wifite -icEste comando no mostrará redes que ya hayan sido crackeadas previamente.

12. --clients-only

Descripción:

- Muestra solo objetivos con clientes asociados.

Ejemplo:

sudo wifite --clients-onlyEste comando solo listará redes que tienen clientes asociados, ignorando las que no los tienen.

13. --nodeauths

Descripción:

- Modo pasivo: Nunca desautentica clientes.

Ejemplo:

sudo wifite --nodeauthsEste comando evita enviar paquetes de desautenticación a los clientes.

14. --daemon

Descripción:

- Devuelve el dispositivo al modo gestionado después de salir.

Ejemplo:

sudo wifite --daemonEste comando restaura la tarjeta de red a su modo normal (gestionado) después de finalizar el uso de wifite.

Claro, a continuación te explico cada opción de la sección “PMKID” y “COMMANDS” del manual de wifite, junto con ejemplos prácticos en la terminal.

PMKID

--pmkid

Descripción:

- Captura solo PMKID, evitando otros ataques WPS y WPA.

- PMKID es una técnica de captura de handshakes que puede ser más rápida y eficiente en ciertas redes WPA2. Ejemplo:

sudo wifite --pmkidEste comando configura wifite para capturar solo PMKID y no realizar otros tipos de ataques WPS o WPA.

--no-pmkid

Descripción:

- No usa la captura de PMKID.

- Por defecto, esta opción está desactivada, lo que significa que PMKID se puede utilizar junto con otros métodos. Ejemplo:

sudo wifite --no-pmkidEste comando asegura que wifite no intente capturar PMKID, enfocándose solo en otros tipos de ataques.

--pmkid-timeout [sec]

Descripción:

- Especifica el tiempo de espera para la captura de PMKID.

- Por defecto, el tiempo de espera es de 300 segundos. Ejemplo:

sudo wifite --pmkid-timeout 200Este comando configura wifite para esperar 200 segundos para capturar PMKID antes de continuar con otras operaciones.

COMMANDS

--cracked

Descripción:

- Imprime los puntos de acceso previamente crackeados.

- Esto te permite ver una lista de redes cuya contraseña ya has descifrado en anteriores sesiones. Ejemplo:

sudo wifite --crackedEste comando muestra una lista de todos los puntos de acceso que ya han sido crackeados.

--check [file]

Descripción:

- Verifica un archivo .cap (o todos los archivos .cap en la carpeta hs/) en busca de handshakes WPA.

- Útil para asegurarte de que tienes un handshake válido antes de intentar crackearlo. Ejemplo:

sudo wifite --check /ruta/a/tu/archivo.capEste comando revisa el archivo /ruta/a/tu/archivo.cap para ver si contiene handshakes WPA válidos.

sudo wifite --checkEste comando revisa todos los archivos .cap en la carpeta hs/ para verificar la presencia de handshakes WPA.

--crack

Descripción:

- Muestra los comandos necesarios para crackear un handshake capturado.

- Esto puede ser útil si deseas realizar el crackeo manualmente utilizando herramientas como

aircrack-ng. Ejemplo:

sudo wifite --crackEste comando muestra los comandos que puedes usar para crackear un handshake capturado.

Resumen

Estas opciones de wifite permiten una gran flexibilidad en cómo realizas tus auditorías de seguridad inalámbrica:

- PMKID: Te ofrece la posibilidad de enfocarte en una técnica de captura específica, útil para redes WPA2.

- COMMANDS: Proporciona herramientas para verificar y trabajar con handshakes capturados, así como para ver los resultados de sesiones anteriores.

Al usar estas opciones, puedes personalizar tu enfoque y mejorar la eficiencia de tus auditorías de seguridad.

Poner una antena de WiFi en modo monitor es un paso crucial en el proceso de auditoría de redes inalámbricas y hackeo de redes WiFi. Aquí te explico en qué consiste y para qué sirve en el contexto de wifite y la auditoría de redes WiFi.

¿Qué es el Modo Monitor?

El modo monitor es un estado especial en el que se puede poner una tarjeta de red inalámbrica (antena WiFi). En este modo, la tarjeta no solo puede enviar y recibir paquetes destinados a ella, sino que también puede capturar todos los paquetes de datos que se transmiten a través del aire dentro de su alcance.

Beneficios del Modo Monitor

- Captura de Paquetes:

- En modo monitor, la tarjeta puede capturar todos los paquetes de datos que pasan por el aire, independientemente de si están dirigidos a la tarjeta o no.

- Esto es esencial para capturar handshakes WPA/WPA2, PMKID, y otros tipos de información útil para realizar auditorías de seguridad.

- Análisis de Tráfico:

- Permite analizar todo el tráfico de la red, lo que es útil para identificar redes, dispositivos conectados, y tipos de tráfico.

- Ataques de Desautenticación:

- Facilita la realización de ataques de desautenticación, donde se envían paquetes falsos para desconectar dispositivos de una red y forzar un nuevo intento de autenticación, lo cual puede capturar handshakes.

Uso en Wifite

wifite requiere que la tarjeta WiFi esté en modo monitor para funcionar correctamente. Esto se debe a que wifite realiza las siguientes operaciones que dependen del modo monitor:

- Escaneo de Redes:

- Identifica todas las redes inalámbricas disponibles en el área, capturando información sobre ellas como el SSID, BSSID, canal y tipo de cifrado.

- Captura de Handshakes:

- Escucha y captura el proceso de autenticación de dispositivos con el punto de acceso, necesario para crackear contraseñas WPA/WPA2.

- Ataques de Desautenticación:

- Desconecta temporalmente los dispositivos de una red para forzar una nueva autenticación y capturar handshakes.

Cómo Poner la Tarjeta en Modo Monitor

En muchas distribuciones de Linux, puedes poner la tarjeta en modo monitor utilizando herramientas como airmon-ng, que es parte de la suite de Aircrack-ng. Aquí hay un ejemplo de cómo hacerlo en la terminal:

- Detener la Interfaz:

sudo ifconfig wlan0 down- Poner en Modo Monitor:

sudo airmon-ng start wlan0- Verificar el Modo Monitor:

- Generalmente, esto crea una nueva interfaz con “mon” al final, como

wlan0mon.

iwconfigEjemplo con Wifite

Al iniciar wifite, si no especificas una interfaz, el programa te preguntará cuál usar y automáticamente intentará ponerla en modo monitor. Puedes especificar la interfaz manualmente con la opción -i:

sudo wifite -i wlan0mon

Aca dejo el programa de diccionario https://github.com/f3nixhack/Programa-Combinado-F3nix

Aca dejo el programa de diccionario https://github.com/f3nixhack/Programa-Combinado-F3nixResumen

Poner una antena WiFi en modo monitor es esencial para capturar todos los paquetes de datos en el aire, lo que permite a wifite y otras herramientas de auditoría de seguridad realizar escaneos de red, capturar handshakes, y llevar a cabo ataques de desautenticación. Esto es fundamental para evaluar la seguridad de las redes WiFi y encontrar posibles vulnerabilidades.